Con el auge de

la delincuencia cibernética, tomar curso

seguridad informatica se ha convertido en una estrategia de gran

alcance en la lucha contra las amenazas en

línea. En términos generales, los hackers éticos

están autorizados a entrar en los sistemas informáticos supuestamente

"seguro" y sin mala intención, pero con el objetivo de descubrir

vulnerabilidades con el fin de lograr una mejor protección que aprenden con un curso de seguridad en redes.

A veces,

administradores de TI o los oficiales de seguridad en una organización se

informará de que tal ataque - generalmente llamado "prueba de penetración

' que aprenden durante curso seguridad

informatica- se llevará a cabo, e incluso pueden estar buscando por

encima del hombro de los hackers; pero a menudo no lo son, y el conocimiento de

un ataque se limita al personal de muy alto nivel, a veces incluso sólo dos o

tres miembros de la junta. Algunos hackers éticos trabajan para los

consultores; otros son empleados asalariados, que llevan a cabo un programa

regular de hacks sobre una base regular.

Una serie de

especialidades existe dentro de la disciplina general de hacking ético; por

esta razón es imposible agrupar todos los 'hackers' en una categoría amplia. Un

hacker ético que toma curso de

seguridad en redes., también conocido como un hacker de sombrero

blanco 'o' zapatilla ', es alguien que hackea sin intención maliciosa y está

ayudando a las empresas para ayudar a proteger sus sistemas. Sin embargo, un

hacker de sombrero negro "es el opuesto y utilizará sus habilidades para

cometer ciberdelitos, generalmente para obtener un beneficio. En medio están

los piratas informáticos conocidos como hackers 'gris y sombrero', que buscar

sistemas vulnerables e informar a la empresa sino que hackear sin permiso.

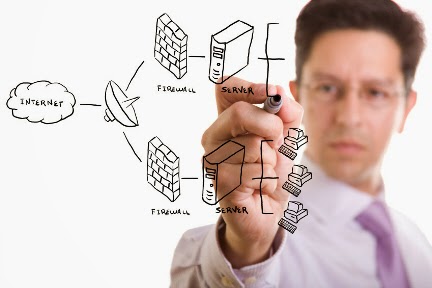

El curso seguridad informatica se basa en el

aspecto práctico de la seguridad de las redes en el lugar de trabajo y da una

visión general de qué habilidades y conocimientos son importantes para tener.

Los estudiantes que desean continuar desarrollando movimiento a otras

certificaciones tales como Sistemas de Información Certificado de Seguridad

Profesional (CISSP) o CertifiedInformation Security Manager (CISM) en la ruta

de gestión o mirar a pruebas de penetración y monedero cualificaciones

profesionales, como el Consejo de Seguridad Registered Ético Testers (CREST) y

TIGER.El principal motor de los estudiantes que se matriculan en curso de

seguridad en redes es para aprender y practicar el lado práctico de la seguridad de TI,

jugando con las herramientas de software y el aprendizaje de las metodologías

de la piratería informática.

No comments:

Post a Comment