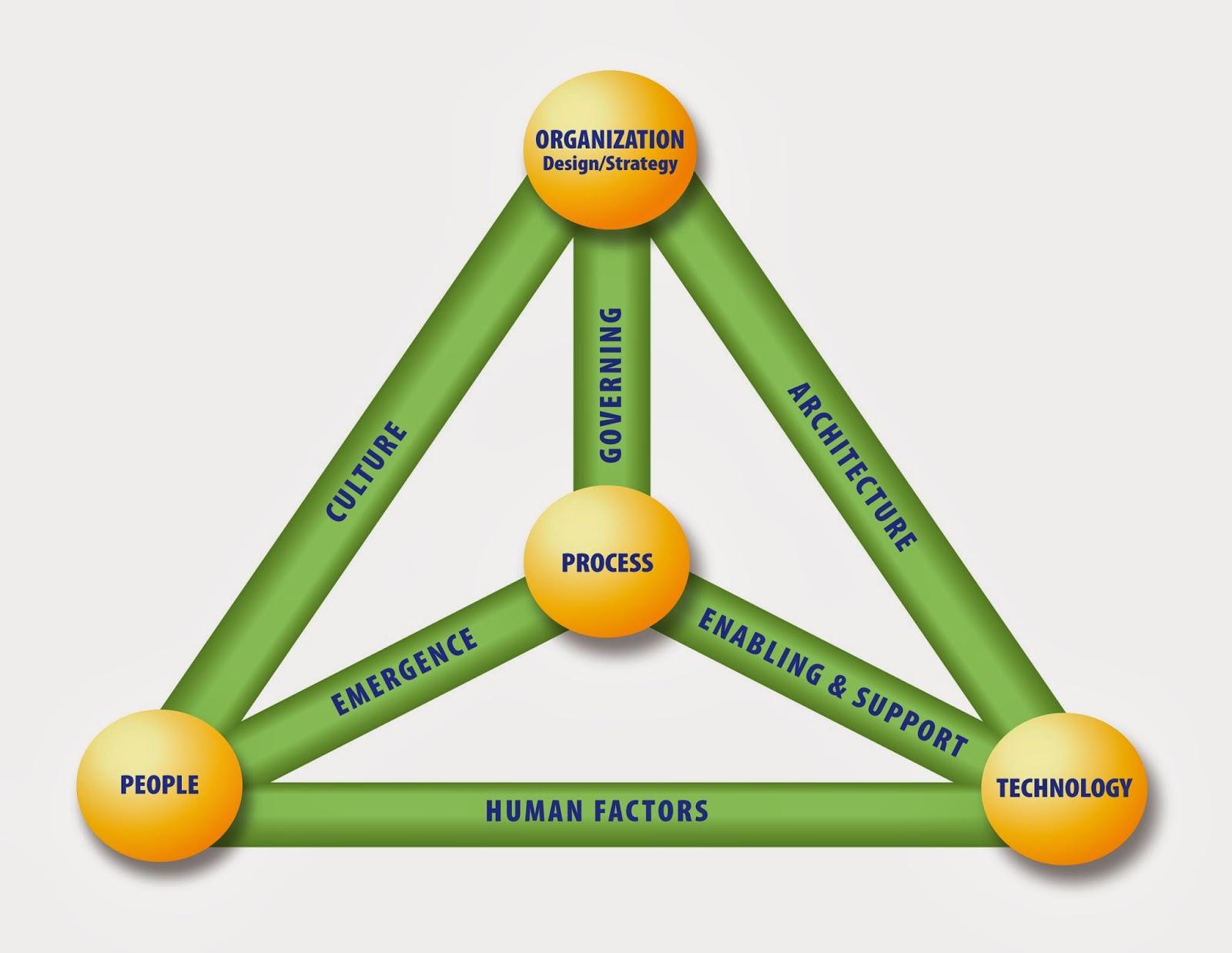

Tener su sitio web hackeado puede ser

una de las cosas más frustrantes que le puede pasar a su sitio web.Si

bien no podemos estar 100% seguro de conseguir nuestro sitio web

hackeado hay precauciones y las mejores prácticas empresariales que se

aplican para ayudar a reducir las posibilidades de ser hackeado y

recuperarse rápidamente si su sitio web ha sido hackeado. Si usted está

manteniendo su propio sitio web Joomla aquí están algunas de las mejores

prácticas a tener en su lugar para mantener Seguridad del Sitio Web

acuerdo con la Empresa de Seguridad Informática en México.

Crear

una copia de seguridad inicial de la totalidad de su sitio web. Guarde

esta copia de seguridad, ya sea en su computadora personal o guardarlo

en un sitio como Dropbox, Google Drive o en algún otro sitio de

almacenamiento en línea. Tener una copia de seguridad completa de su

sitio web es importante para el proceso de recuperación. Un escenario

peor de los casos es una donde se han eliminado todos los archivos del

sitio web. Puede recuperarse de este tipo de truco bastante rápido si

tiene una copia de seguridad completa de su sitio web para mantener

Seguridad del Sitio Web.

Ahora

bien, como ya he mencionado, el contenido se almacena en una base de

datos por lo que querrá hacer copias de seguridad de su base de datos de

Joomla con más frecuencia. Si usted está constantemente añadiendo

nuevos contenidos a su sitio web semanal, sugerí una copia de seguridad

semanal para su base de datos. Si usted tiene una gran cantidad de

actividades diarias en su sitio web, tales como registros de eventos,

compras en línea, donaciones, entonces te sugeriría una copia de

seguridad diaria de su base de datos. Mi herramienta favorita para copia

de seguridad de Joomla es Akeeba Backup acuerdo con experto de

Webimprints una Empresa de Seguridad Informática en México.

Hay una versión gratuita y una versión de pago. La versión gratuita le

permite hacer copias de seguridad manualmente su sitio web. La versión

Pro le permite hacer copias de seguridad de forma automática a su sitio

web y guardar la copia de seguridad fuera del sitio. También ofrece

muchas más opciones. Me gusta y uso la versión pro.

Incluso

si usted mantiene su propio sitio web, que todavía es bueno tener un

experto en seguridad de una Empresa de Seguridad Informática en México,

usted puede ponerse en contacto con cuando usted necesita ayuda. Alguien

que se especializa en Joomla le puede dar consejos y hacer sugerencias

que son específicas de Seguridad del Sitio Web

Joomla. Tener un recurso de confianza cuando usted tiene preguntas

puede hacer una gran diferencia con la experiencia que tiene con su

sitio web Joomla.