The Hacking called "Ethics", framed in

the field of Information Security , comes as a specialized technical

discipline , aimed at professional technical training to equip them with

the knowledge necessary to enable them penetrates in the world of

Hacking and deal with guarantees is problematic. Iicybersecurity company

offer course in Ethical Hacking in Mexico

that student get a better knowledge and their implementation. This

course is presented as an introduction to Hacking " Ethics " and is part

of the Advanced Course and Certification in Computer Security will

introduce students to the fascinating world of Information Security and

protection systems or infrastructure.

The

focus of this course will allow students to advance in the conformation

of the different stages of an intrusion from a purely technical point

of view. Include agents or entities involved in the process , you will

learn how to detect , technical measures should employ techniques used

for hunting Target , etc. . The technical nature of the experts

preparing allow intrusion detection , security hardening of systems ,

leading him into all who possess it to the fascinating world of Research

in everything related to Security in the new technologies and the

Internet. The course to Ethical Hacking is intended for anyone concerned

about the security of their IT systems, whether you're a company or

individual.

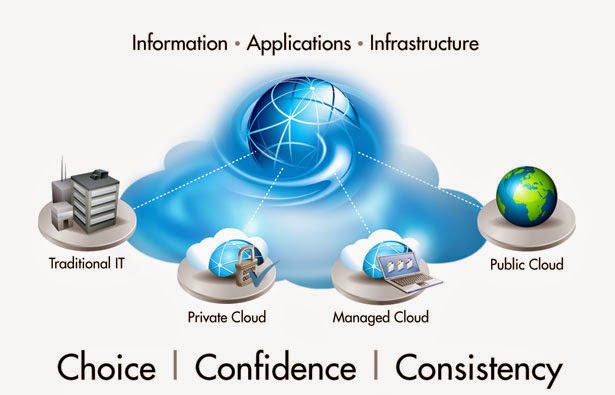

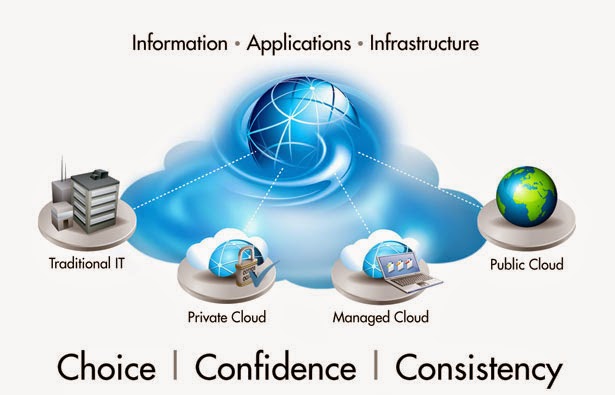

Cloud

Computing is a computing model business that offers an easy to use,

on-demand network access to a set of computer resources such as

software, infrastructure and hardware installations on your network.

This model "pay-per-use" help you and your organization to use the

resources as and when needed, and only pay for the facilities and the

time for which resources have been used. These services can be

provisioned and managed quickly with minimum effort. The flexibility of

cloud computing solutions for scale up and down according to your needs

is a major benefit. One of the important features of cloud computing is

"commons", ie, servers and licensed software are combined to form a

cloud and then made available to any user by the cloud provider. Just

join Cloud Computing Training in Mexico

and get better corporate training as your time schedule. To ensure the

success of this course is highly recommended basic working knowledge of

computers and familiarity with the basic operation of an organization.

This course is designed for business and IT managers, network

administrators and technical support staff you may need to consider or

work within a cloud computing environment.